Guillermo Azuara Guillén. Miembro del Consejo Científico del IET

La privacidad es una necesidad intrínseca del ser humano, relacionada con los derechos fundamentales. Nos gusta poder controlar qué aspectos de nuestra forma de actuar, ser o pensar queremos que trasciendan a otros individuos o colectivos.

La necesidad de proteger la información es muy antigua. Cuando las civilizaciones se expandían y ocupaban vastos territorios, el comunicar la información secreta no era tarea sencilla, por ello surgió un nuevo arte, basado en ocultar la información mediante diferentes técnicas que permiten que sólo las personas autorizadas puedan acceder a ella. Este arte es la criptografía.

La criptografía convierte un texto que queremos ocultar, mediante una serie de sustituciones y/o transformaciones, en un texto cifrado. Este proceso de conversión utiliza una clave, necesaria para recuperar el texto original. Las primeras huellas documentadas de la criptografía las encontramos en el antiguo Egipto, los escribas utilizaban jeroglíficos modificados para proteger algunas comunicaciones religiosas y administrativas.

El primer método criptográfico propiamente dicho fue el “Escitalo de los Lacedemonios”, utilizado por los éforos espartanos en la antigua Grecia, y que modificaba la disposición de los caracteres del texto. Aproximadamente en la misma época (año 600 a.C) en Palestina se creó el cifrado de Atbash, que se basaba en sustituir los caracteres del texto original por otros. Probablemente la implementación más “famosa” del cifrado por sustitución fue la popularizada por Julio César: el “cifrado César”. Consistía en sustituir una letra por la que ocupaba un número fijo de posiciones más adelante en el alfabeto, siendo la clave del sistema ese número de posiciones. Los árabes también contribuyeron de forma muy importante a la evolución de la criptografía, en torno a 1300 ya utilizaban siete métodos de cifrado y fueron los primeros en escribir un tratado sobre criptoanálisis. El primer libro escrito en Europa sobre criptografía fue “La Epístola sobre las obras de arte secretas y la nulidad de la magia” de Roger Bacon, que como podemos deducir por el título, sugiere la asociación entre la criptografía y la magia típica de la edad media.

En el renacimiento, debido al avance de la cultura, el desarrollo de la diplomacia y la popularización del criptoanálisis (el arte de romper los métodos de cifrado), se produjeron importantes avances, y se crearon nuevos dispositivos y métodos que mejoraban el cifrado. El más popular fue el cifrado Vigenére (1595), considerado un hito en la criptografía, que se consideró irrompible hasta 1863. Debido a la intensa actividad política de relaciones entre los estados y grandes potencias, cada estado creó su gabinete de cifra y con cada embajador trabajaban uno o varios secretarios de cifra. La codificación de mensajes se convirtió en una práctica común (en los ambientes diplomáticos y militares).

En la Península Ibérica podemos datar el momento de explosión de la escritura cifrada con el reinado de los Reyes Católicos. En esta época el cifrado se utilizaba principalmente para la correspondencia diplomática, aunque también las personalidades más importantes de la época intercambiaban correspondencia cifrada. Destacaron la “Cifra General de los Reyes Católicos” y la “Cifra General de Felipe II”. En el siglo XVI España era una potencia mundial en criptografía.

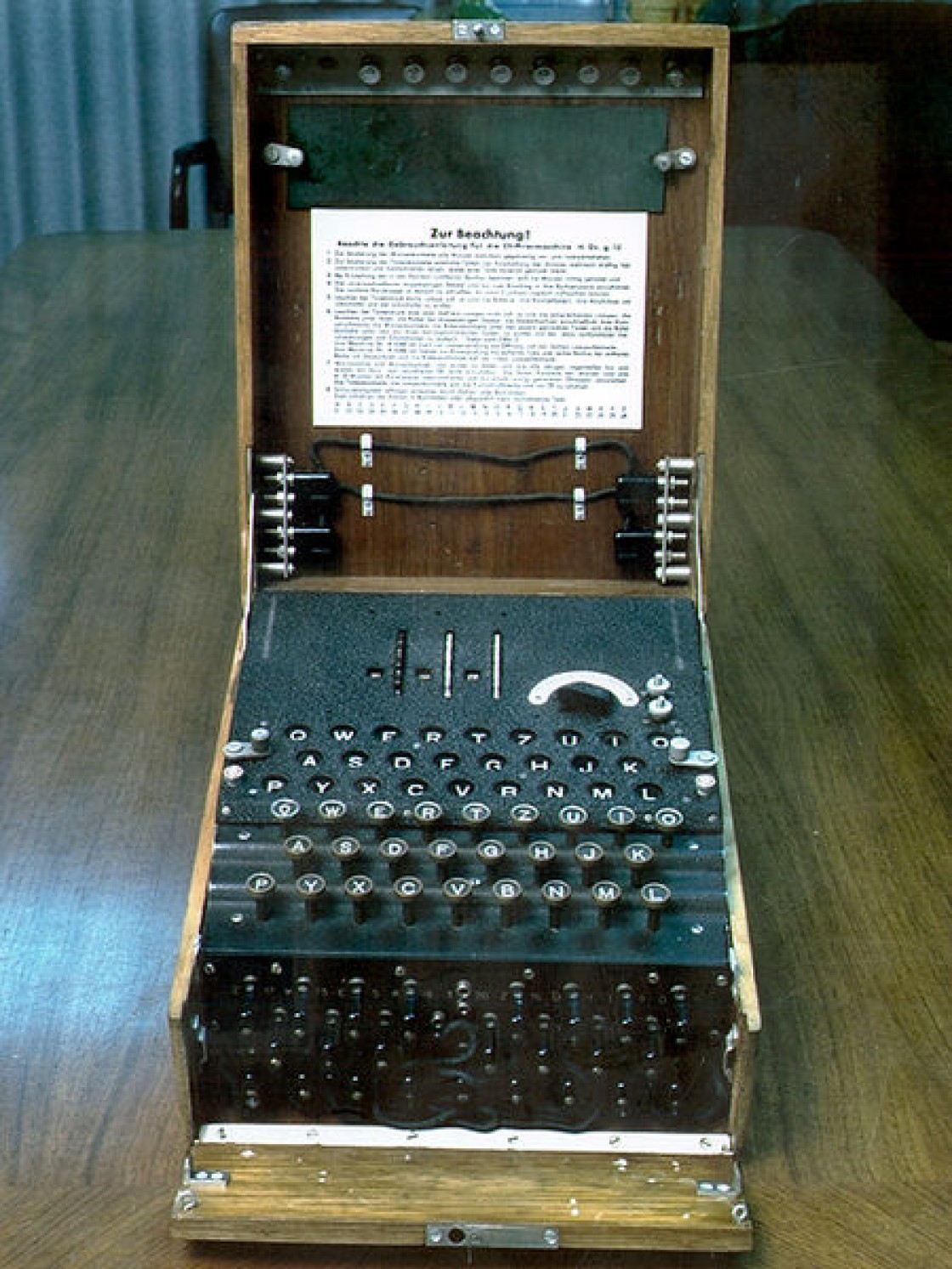

La II Guerra Mundial supuso un punto crucial en el desarrollo de la criptografía. Destacando la máquina alemana Enigma para cifrar mensajes militares. Fue protagonista de uno de los episodios más famosos de la historia de la criptografía. El matemático Alan Turing y su equipo, con los que también colaboró de forma destacable “el Equipo D” un grupo de siete criptoanalistas españoles dirigidos por Antonio Camazón, lograron romper el sistema.

La irrupción de los ordenadores ayudó a romper la práctica totalidad de los sistemas que había hasta el año 1976, conocidos como “criptografía clásica”. En ese año tuvo su aparición la criptografía de clave pública, cuyos procedimientos eran revolucionarios. Desarrollada por Whitfield Diffie y Martin Hellman, permitía la comunicación segura sin necesidad de intercambiar previamente claves secretas. A partir de este momento hablamos de “criptografía moderna”.

La criptografía moderna tiene como uno de sus lemas principales el “principio de Kerckhoffs”: La efectividad de un sistema criptográfico no debe basarse en que su diseño permanezca secreto, sino en el secreto de la clave. Este cambio de paradigma permite poder exponer los algoritmos de cifrado a la comunidad científica para su análisis y mejora, contribuyendo así a aumentar la confianza en los sistemas. Además también sufrió una transformación importante por el uso intensivo de ordenadores, apareciendo algoritmos basados en la dificultad de resolver problemas matemáticos.

En la criptografía moderna hay dos tipos de criptosistemas: los simétricos (o de clave secreta) y los asimétricos (o de clave pública). En los primeros se cifra y descifra con la misma clave. En los segundos cada usuario tiene un par de claves, una pública (que puede difundirse) y una privada.

Las principales ventajas de los cifrados simétricos son su alta velocidad de cifrado y descifrado y el pequeño tamaño de las claves, lo que los hace especialmente atractivos para cifrar datos en tiempo real o grandes volúmenes de datos. Los inconvenientes principales están relacionados con la generación, compartición y gestión de claves. El más popular es AES (Advanced Encryption Standard).

Respecto a los cifrados asimétricos o de clave pública, entre sus ventajas están que no es necesario el intercambio de claves secretas y que es factible la reutilización de la clave por algún tiempo. Sus inconvenientes principales respecto a los simétricos son su mayor lentitud y que las claves deben ser de mayor tamaño. Los dos sistemas más utilizados son el RSA (propuesto en 1978 por Ronald Rivest, Adi Shamir y Leonard Adleman) y el ECC (Eliptic Curve Cryptography, propuesto de forma independiente por Neal Koblitz y Victor Miller).

Peter Shor presentó en 1997 dos algoritmos cuánticos que podrían resolver algunos de los problemas matemáticos que son la base de la criptografía moderna. Por ello, se están proponiendo nuevos criptosistemas basados en nuevos problemas matemáticos que sean muy costosos de resolver incluso para los futuros computadores cuánticos, es lo que se conoce como “criptografía postcuántica” o PQC (Post-Quantum Cryptography).

La criptografía subyace detrás de muchas acciones cotidianas que realizamos a diario: cuando enviamos un mensaje por Whatsapp o hacemos un pago con nuestra tarjeta de crédito. También es lo que permite la firma electrónica de documentos o el uso de certificados digitales para poder identificarnos electrónicamente. Es la base de las criptomonedas, de la tecnología blockchain y de lo que conocemos como “ciberseguridad”.

Tanto la criptografía como su aplicación en el ámbito de la ciberseguridad es un campo en constante avance y actualmente con grandes perspectivas de crecimiento. Actualmente la Escuela Universitaria Politécnica de Teruel está realizando investigaciones relacionadas con este tema, como: mejora de sistemas de votación electrónica, protección de datos médicos en sensores vestibles, encriptado óptico de información, aplicación de IA para la detección de vulnerabilidades y mejoras de seguridad en dispositivos IoT.

En este pequeño viaje por la historia hemos visto como lo que comenzó como un arte ha acabado siendo una ciencia, la criptología. Gracias a la tecnología, el uso de la criptología que inicialmente sólo estaba al alcance de reyes, altos funcionarios y los ejércitos más poderosos, hoy está presente en nuestra vida diaria, aunque no nos demos cuenta.

Bibliografía: Hernández Encinas, Luis. Manual básico de criptología. Pinolia, 2023.

Franco, José Pastor, Miguel Ángel Sarasa López, y José Luis Salazar Riaño. Criptografía digital: fundamentos y aplicaciones. Prensas Universitarias de Zaragoza, 2001.